סקר של פורטינט חושף: מעל למחצית מהארגונים מתמודדים עם פערים בהטמעת אסטרטגיית Zero Trust

ג׳ון מדיסון, קרדיט צילום: יח"צ

לפי ממצאי הסקר, 59% מהארגונים העידו כי אין להם את היכולת לאמת משתמשים והתקנים באופן קבוע ו-54% מתקשים לעקוב אחר משתמשים לאחר תהליך האימות

פורטינט (נאסד”ק: FTNT), מובילה עולמית בפתרונות אבטחת סייבר מקיפים, משולבים ואוטומטיים, חשפה את ממצאי דוח מצב ה-Zero Trust הגלובלי של החברה. הדוח מבוסס על סקר גלובלי שנערך בקרב 472 מקבלי החלטות בתחום ה-IT והאבטחה ב-24 מדינות ברחבי העולם, המייצגים את מרבית התעשיות, כולל המגזר הציבורי. מטרת הסקר הייתה לקבל הבנה טובה יותר בנוגע לנקודה שבה נמצאים ארגונים במסע שלהם להטמעת מודל Zero Trust בארגונם. הסקר דן בשאלות: עד כמה המונחים Zero Trust (אפס אמון) ו-ZTNA (בקרת גישה מבוססת אמון) מובנים; מהם היתרונות והאתגרים המתקבלים בעקבות הטמעת אסטרטגיית Zero Trust; שאלת אימוץ אסטרטגייתZero Trust והאלמנטים הכלולים בה.

לפי דוח מפת האיומים של מעבדות FortiGuard, גוף המחקר של פורטינט, הייתה עלייה בנפח ובתחכום של מתקפות המתמקדות באנשים פרטיים, ארגונים ותשתיות קריטיות. כדי להתגונן מפני האיומים המתפתחים, ארגונים מחפשים אחר פתרונות, כאשר מודל Zero Trust נמצא בראש סדר העדיפויות. המעבר לעבודה מכל מקום הדגיש בפרט את גישת רשת במודל ZTNA, היות והארגונים צריכים להגן על נכסים חשובים מפני עובדים המתחברים לרשת הארגונית באמצעות רשתות ביתיות שאינן מוגנות בצורה נאותה.

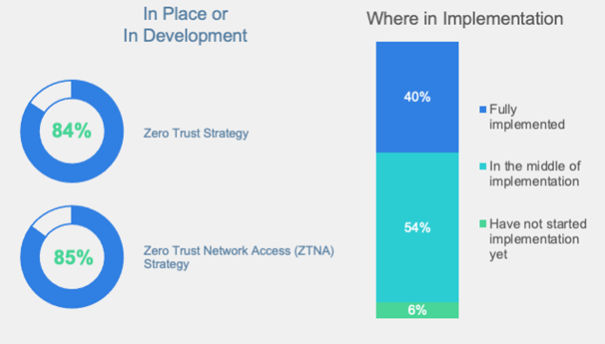

כאשר נשאלו אודות מצב הטמעת אסטרטגיית Zero Trust בארגונם, מרבית המשיבים לסקר העידו כי כבר מימשו אותה או שהם נמצאים בתהליך של הטמעה, אך יחד עם זאת, מעל למחצית מהארגונים אשר נסקרו העידו כי הם לא יכולים לתרגם את התהליך הרצוי אל הפתרונות שהם מטמיעים היות וחסרים להם כמה מהיסודות הבסיסיים של Zero Trust.

בלבול סביב הגדרת אסטרטגיות Zero Trust

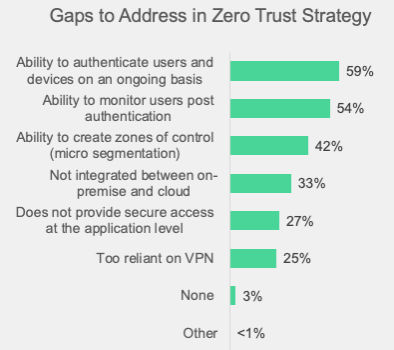

הממצאים העולים מהדוח ממחישים את הבלבול הקיים בנוגע למרכיבים של אסטרטגיית Zero Trustמלאה. 77% מהמשיבים העידו כי הם מבינים את קונספט ה- Zero Trustו-75% מבינים את קונספט גישת רשת במודל אפס אמון (ZTNA). מעל ל-80% מהמשיבים דיווחו כי כבר יש ברשותם או שהם מפתחים את אחת האסטרטגיות או את שתיהן. יחד עם זאת, מעל ל-50% מהמשיבים ציינו כי אין באפשרותם להטמיע יכולות ליבה של Zero Trust, 59% מהמשיבים אמרו כי אין להם את היכולת לאמת משתמשים והתקנים באופן קבוע ו-54% מהמשיבים מתקשים לעקוב אחר משתמשים לאחר תהליך האימות.

מדובר בפער מדאיג היות ומדובר בעקרונות קריטיים של הטכנולוגיה, מה שמעלה את השאלה לגבי המציאות האמיתית של הטמעות אלו בארגונים. מה שעוד מוסיף לבלבול אלו הם המונחים Zero Trust Access ו-Zero Trust Network Access, אשר לעיתים מחליפים ביניהם.

מודל Zero Trust נמצא בראש סדרי העדיפויות המגוונים

שלושת סדרי העדיפויות הגבוהים עבור אסטרטגיית Zero Trust בקרב המשיבים לסקר הם מזעור השפעת של פרצות וחדירות (34%), אבטחת הגישה מרחוק (33%) והבטחת ההמשכיות העסקית (33%). אחריהם נמצאים שיפור חוויות המשתמש עם 31% וקבלת גמישות לצורך אספקת אבטחה בכל מקום עם 30%.

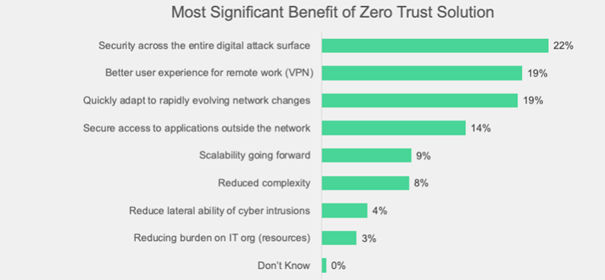

היתרונות המשמעותיים של פתרון Zero Trust אשר צוינו על ידי המשיבים היו אבטחה לאורך כל שטח התקיפה הדיגיטלי (22%), חווית משתמש טובה יותר לצורך עבודה מרחוק (19%) והסתגלות מהירה לשינויים תכופים של הרשת (19%).

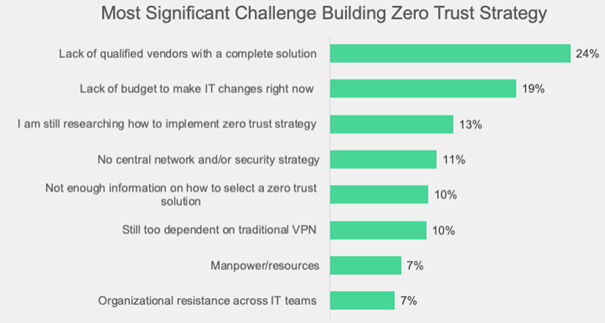

מרבית המשיבים לסקר מאמינים כי פתרונות אבטחת Zero Trust חייבים להיות משולבים עם התשתית הקיימת שלהם, לעבוד לאורך הענן ובסביבות המקומיות ולהיות מאובטחים בשכבת היישום. יחד עם זאת, מעל ל-80% מהמשיבים ציינו את האתגר שבהטמעת אסטרטגיית Zero Trust לאורך הרשת המורחבת. עבור ארגונים ללא אסטרטגיית קיימת או פיתוחה, האתגרים כללו מחסור בספקים מיומנים בעלי פתרון מלא (24%) ומחסור בתקציב כדי לבצע שינויי IT באופן מידי (19%), כאשר 35% מהארגונים משתמשים באסטרטגיות IT אחרות כדי להתמודד עם Zero Trust.

ג’ון מדיסון, סגן נשיא לתחום מוצרים ומנהל שיווק ראשי בפורטינט, אמר כי, “נוף האיומים המתפתח, המעבר לעבודה מכל מקום והצורך לנהל יישומים בצורה מאובטחת בענן מדגישים את חשיבות המעבר מאמון מרומז ל-Zero Trust עבור ארגונים. לפי ממצאי הסקר שלנו, בעוד כי לרוב הארגונים יש אסטרטגיה כלשהי של אפס אמון, הם לא עומדים בציפיות של אסטרטגיה הוליסטית ומתקשים להטמיע יסודות אבטחת Zero Trust בסיסיים. פתרון יעיל דורש אסטרטגיית אבטחת סייבר המאבטחת כל התקן באופן עצמאי כדי להתמודד עם כל יסודות ה- Zero Trustלאורך התשתית, כולל נקודות קצה, הענן והאתר המקומי. אחרת, יתקבל פתרון חלקי, לא משולב וללא נראות מקיפה”.